工業用IoTへのサイバー攻撃対策をInfineonの専門家が伝授

工業用IoTへのハッキングが増えているという。IoTは今後成長する分野の一つだ。だからこそセキュリティを確立していくことが欠かせない。「IoT時代にはセキュリティをしっかり構築していなければ、悪夢のようになる」(Infineon Technologies社Chip Card & Security部門のシニアプリンシパルのSteve Hanna氏)。攻撃による損失も増えている。

図1 Infineon Technologies社Chip Card & Security部門のシニアプリンシパルのSteve Hanna氏

Hanna氏は、Infineon入社前はネットワークセキュリティの専門会社Juniper NetworksのCTOを務めており、その前はSun Microsystems Laboratoriesのインターネットセキュリティ研究グループの主任研究員を務めていた、文字通りセキュリティの専門家だ。サイバー攻撃によって収益に影響を及ぼした例をHanna氏は3つ挙げた。一つは運送会社のMaersk社は、2億〜3億ドルの損失を招き、ドイツの製鉄ミルは製鉄高炉を破壊された。Dyn社は8%の売り上げ減になってしまった。また、ウクライナの送電網では、3時間停電が続き、20万人が影響を受けた。

ウクライナの例では、ハッカーは電子メールを電力会社のオフィスのパソコンに送った。そこで添付ファイルをうっかり開けるなどの社員を通じてID/パスワードを入手し、ファイヤーウォールを壊し、リモートアクセスを可能にした。これでシステムを乗っ取りに成功した犯人は、オペレータのワークステーションに侵入しブレーカーを破壊したと言われている。この被害以来、ウクライナの送電所ではさまざまなレイヤーを全てセキュアにするように対策を施した。

IoTでは何がどのように壊されるのであろうか。IoTシステムを、デバイス端末、ネットワーク、クラウドサーバーという3レベルに分け、これらすべてのレイヤーのセキュリティを守るという対策を講じる必要がある。さもなければ信頼性も、安全性も、収益も侵されてしまうからだ。

しかも、セキュリティ対策は、ソフトウエアだけではなくハードウエアでも実施することが望まれている。Infineonの調べでは、暗号機能はメインのCPUに組み込むソフトウエアでも暗号化チップのハードウエアでも変わりはないが、ソフトウエアだけのセキュリティ対策ではできないことが多いという。同社のトラストアンカー方式では、ソフトウエアとハードウエアの両方を使って、改ざん耐性や攻撃耐性、セキュリティ認証、セキュアな製造、セキュアな出荷という全てに対策を施している。例えばメインのCPUにアクセスするときは、必ずハードウエアの認証プロセッサを通してから行うようにしている。もし、ソフトウエアによる暗号化だけでセキュリティ対策を施していれば、侵入されてしまうことがありうるという。

例えば、3年前にHeartbleed bugと呼ばれるソフトウエアバグがあった。文字通り、心臓出血のバグという意味で、何年たっても出血が止まらない。これは最も重要なセキュリティライブラリの一つであるOpen SSLと呼ばれるソフトウエアで、このバグを攻撃され、ある特殊なパケットを送り込むことで中のメモリを引き出せるようになった。このメモリの中に暗号化キーなどの機密情報が入っていたはずで、これらを読み取られた可能性が高かった。このソフトウエアにはバグがたくさんあり、昨年だけでも40個のバグが見つかった。今年もさらに40個のバグが出てきそうだとしている。このような被害を受けると、対策に時間とコストがかかるだけではなく、ブランド力も低下する。

Infineonは、セキュアマイコンOPTIGAシリーズを開発してきており、そのセキュリティレベルの異なる品種も揃えている。本物であることの認証(オーセンティケーション:authentication)、セキュアな通信、セキュアなソフトウエアアップデート、暗号化キーとその安全な格納場所(Trust anchors)などを実現するためのマイコンやチップを揃えている。

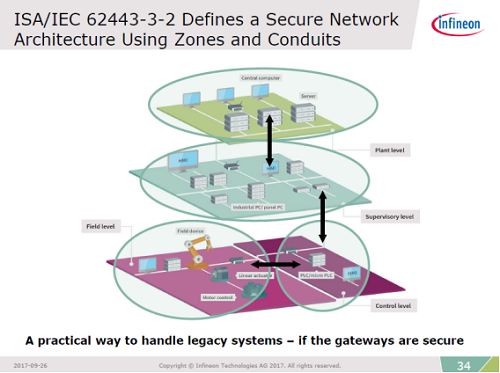

産業機器向けの標準規格であるISA/IEC62443-4-2は、レベル3および4のハードウエアを求めており、セキュアなネットワークアーキテクチャを定義している(図2)。工場全体の最上位に当たるサーバー層や、その下のスーパーバイザ層、制御層、最下層のフィールド層とすると、フィールド層には古い機械が多く、あまりセキュアではなさそうなため、フィールド層と制御層との間を仕切るゲートウェイ(図2の横に向かう黒い矢印)を設ける必要がある。このゲートウェイを通るための仕掛けはセキュアなハードウエアを用意し、認証されないデータを通さない。

図2 ISA/IEC 62443-3-2で各レイヤーのセキュリティレベルを定義する 出典:Infineon Technologies

このためのハードウエアとして、TPM(Trusted Platform Module)がある。このチップは暗号化処理を行うセキュリティコントローラを備え、メインプロセッサから物理的に離す。暗号キーのようなセキュリティ上重要なデータは保護する。論理的、物理的な攻撃に対する耐性を持つ。共通の基準レベルを持つサードパーティが評価するセキュリティを備え、メインプロセッサが駆動するパッシブなデバイスを持つ。

しかも、コストを下げるために、相互運用性のあるオープンな標準規格を採用し、たくさんの応用機器をカバーする。IoTデバイスだけではなく、パソコンもスマートフォンもセキュアにするという発想だ。

ただし、低コスト化と相互運用性(インターオペラビリティ)は、1社でできるものではない。いろいろなデバイスがセキュアで、しかもそれぞれがセキュアにつながるためには相互運用性は欠かせない。だからこそ、Infineonは、半導体商社のマクニカとパートナー契約を結び、IoTへのセキュリティ導入を促進することになった。9月26日にお互いにパートナー契約を交わしたが、実際の運用は10月からになる。